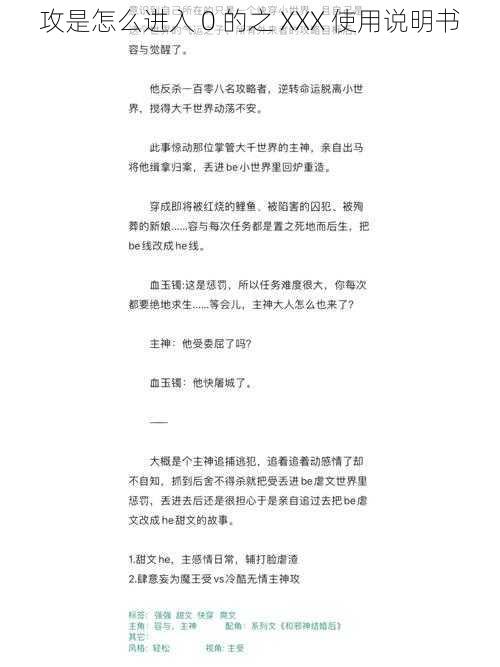

攻是怎么进入 0 的之 XXX 使用说明书

在当今数字化时代,我们经常会听到“以攻是”这个术语。它是一种技术手段,被广泛应用于各种领域。对于大多数人来说,“以攻是”的具体运作方式仍然是一个谜。将详细介绍“以攻是”进入 0 的过程,并通过一些实际的示例和观察分析,帮助读者更好地理解这一概念。

“以攻是”的基本原理

“以攻是”的核心原理是利用计算机系统中的漏洞或弱点,通过攻击手段进入目标系统。攻击者通常会利用网络协议、操作系统、应用程序等方面的漏洞,获取对目标系统的控制权。

进入 0 的步骤

1. 漏洞扫描

攻击者首先会使用漏洞扫描工具对目标系统进行全面扫描,寻找可能存在的漏洞。这些漏洞可能包括操作系统漏洞、应用程序漏洞、网络配置漏洞等。

2. 漏洞利用

一旦找到漏洞,攻击者会利用相应的漏洞利用工具或代码,尝试进入目标系统。漏洞利用的方式多种多样,例如发送特制的数据包、利用缓冲区溢出等。

3. 提权

进入目标系统后,攻击者可能还需要获取更高的权限,以便能够完全控制目标系统。这通常需要利用系统中的漏洞或通过其他手段获取管理员密码或其他特权凭证。

4. 隐藏踪迹

为了避免被发现,攻击者会采取一系列措施来隐藏自己的踪迹。这可能包括删除日志、修改系统时间、使用加密技术等。

示例分析

为了更好地理解“以攻是”进入 0 的过程,我们可以看一个实际的示例。假设我们有一个目标系统,它运行着一个未及时更新的 Web 应用程序。攻击者通过漏洞扫描工具发现了该应用程序存在一个 SQL 注入漏洞。

攻击者利用 SQL 注入漏洞,向目标系统发送了一段特制的 SQL 语句,从而获取了对数据库的访问权限。接着,攻击者通过提权操作,获取了系统的管理员权限。攻击者在目标系统上安装了后门程序,以便日后可以再次进入该系统而不被发现。

个人观察与分析

通过对“以攻是”进入 0 的观察和分析,我们可以发现以下几个问题:

1. 漏洞的存在是“以攻是”攻击成功的关键因素。许多系统之所以容易受到攻击,是因为它们存在着各种各样的漏洞。系统管理员和开发人员应该加强对系统的安全检测和漏洞修复工作,以减少被攻击的风险。

2. 攻击者的技术水平和手段不断提高。随着网络安全技术的不断发展,攻击者的技术也在不断提高。他们使用的工具和手段越来越复杂,攻击的难度也越来越大。我们需要不断加强网络安全防护技术,提高我们的应对能力。

3. 用户的安全意识和行为也非常重要。许多用户在使用计算机和网络时,缺乏基本的安全意识和良好的安全习惯。例如,他们随意下载未知来源的软件,不注意保护个人隐私等。这些行为都容易导致个人信息泄露和系统被攻击。

“以攻是”进入 0 是一个复杂而危险的过程,但我们可以对其有更深入的了解。了解“以攻是”的原理和步骤,对于我们加强网络安全防护具有重要的意义。我们也应该提高自身的安全意识,加强对系统的安全管理,共同维护网络安全。

以上就是关于“以攻是怎么进入 0 的之 XXX 使用说明”的全部内容,希望对你有所帮助。